Захоплення мережевих пакетів за допомогою Wireshark

Маршрутизатори Keenetic можуть захоплювати мережеві пакети за допомогою спеціального програмного модуля (компонента). Це найзручніший спосіб зібрати дамп мережевих пакетів на маршрутизаторі. Ми рекомендуємо використовувати саме цей метод. Він описаний у статті Захоплення мережевих пакетів.

Але припустімо, вам потрібно зібрати дамп мережевих пакетів з комп’ютера. У цьому випадку ви можете зробити це за допомогою популярної програми Wireshark, яка широко використовується для захоплення мережевого трафіку і призначена для збору та аналізу мережевих пакетів/протоколів. Програма поширюється безкоштовно. Ви можете завантажити останню версію з офіційного сайту програми.

Ви можете встановити Wireshark на комп’ютер, дотримуючись інструкцій Майстра встановлення Wireshark. Потім запустіть програму.

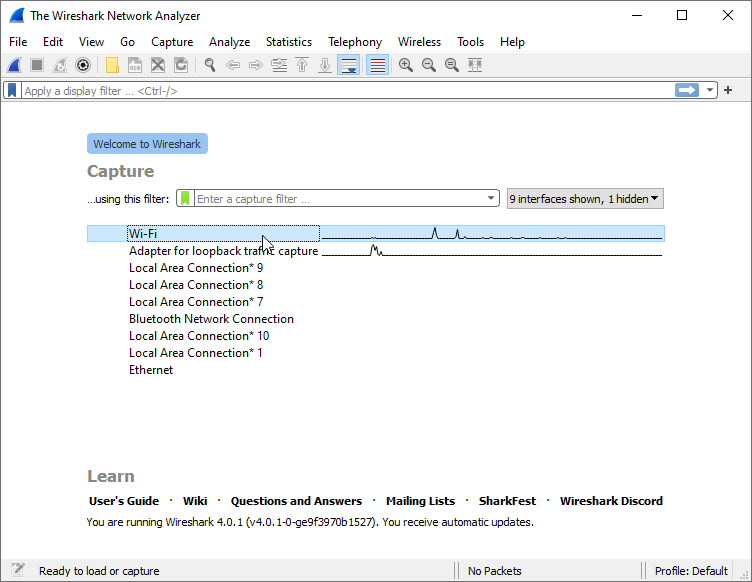

Ви побачите головне вікно.

Виділіть (двічі клацніть) інтерфейс, через який автоматично почнеться захоплення пакетів.

Важливо

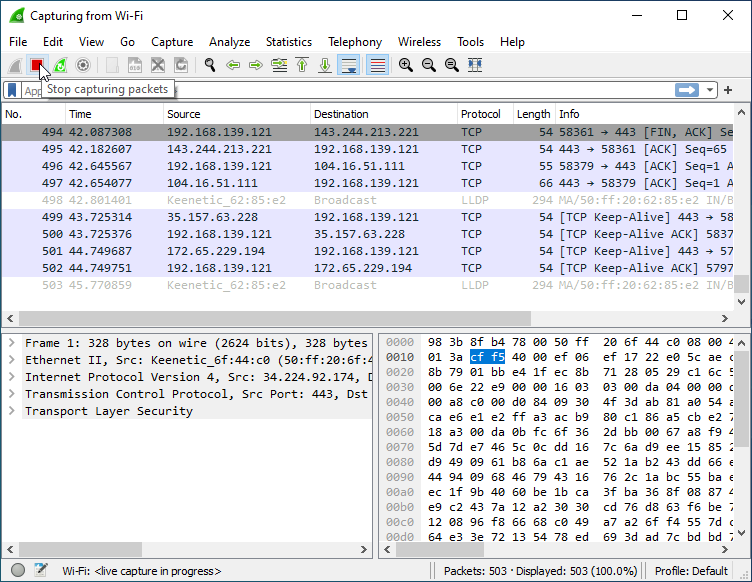

Виконайте захоплення мережевих пакетів так, щоб зафіксувати трафік у момент виникнення проблеми.

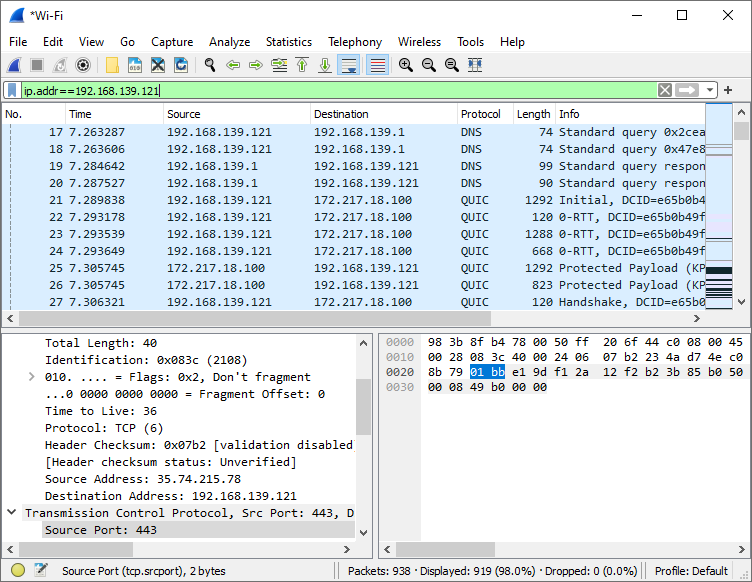

У Wireshark ви побачите всі захоплені пакети.

Щоб зупинити захоплення пакетів, натисніть відповідну кнопку на панелі інструментів Wireshark.

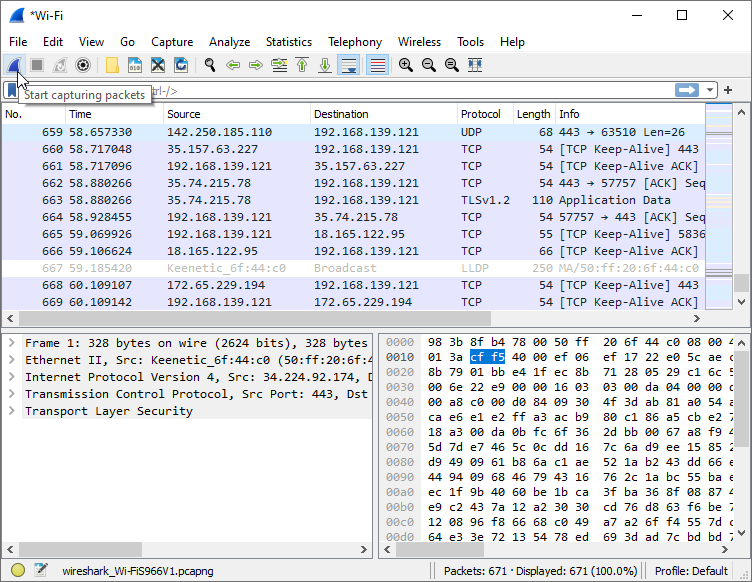

Якщо вам потрібно знову почати захоплення пакетів, ви можете просто натиснути відповідну кнопку, щоб почати.

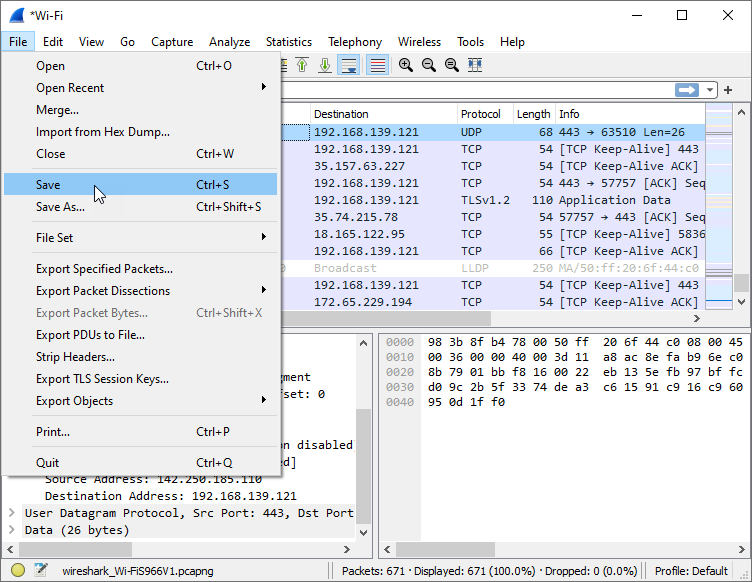

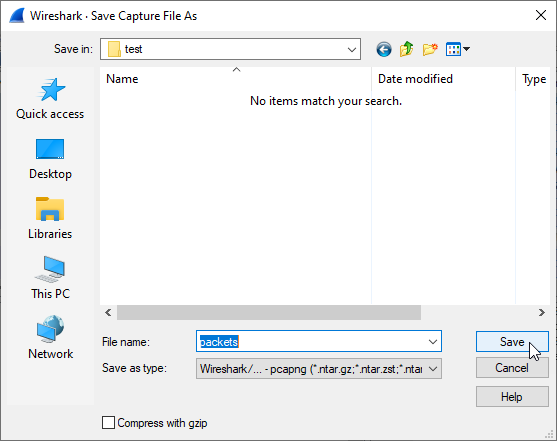

Перейдіть до Файл — Зберегти, щоб зберегти захоплені дані у файл.

Виберіть місце розташування файлу, введіть ім’я та натисніть кнопку Зберегти.

Якщо інженер технічної підтримки попросить, отриманий файл можна надіслати нашій команді підтримки.

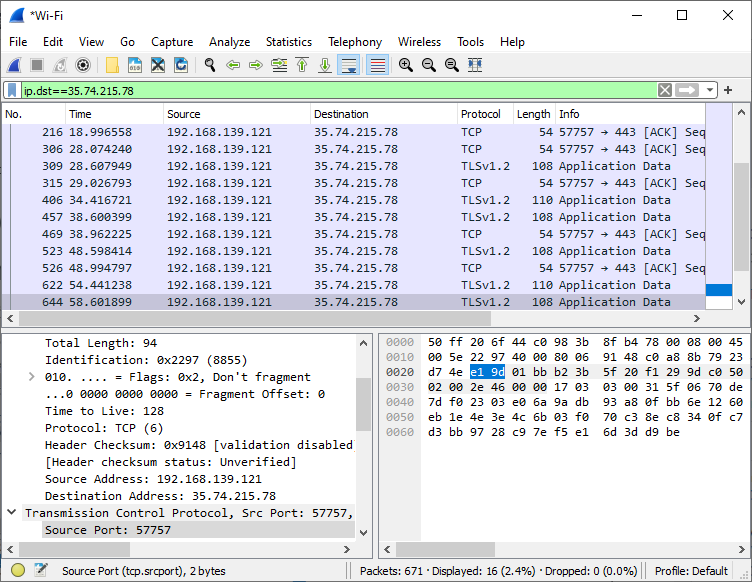

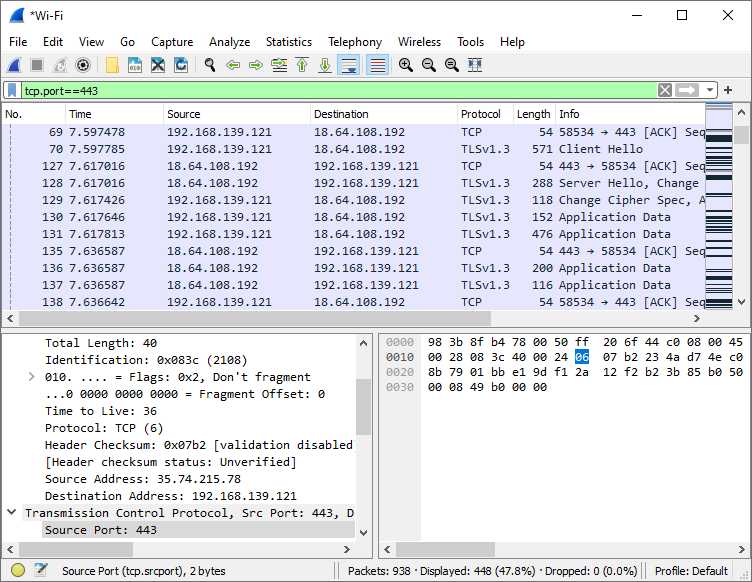

Для зручного пошуку/перегляду інформації про пакети у Wireshark, захоплені пакети можна відфільтрувати за IP-адресою або номером порту.

Ось кілька прикладів:

Якщо ви хочете відфільтрувати захоплені пакети за IP-адресою призначення 35.74.215.78, вкажіть правило в полі фільтра: ip.dst==35.74.215.78.

Якщо ви хочете відфільтрувати захоплені пакети за певним TCP-портом (наприклад, порт 443), вкажіть правило в полі фільтра: tcp.port==443.

Якщо ви хочете відфільтрувати захоплені пакети за певною IP-адресою (наприклад, IP 192.168.139.121), вкажіть правило в полі фільтрації: ip.addr==192.168.139.121. У цьому випадку будуть показані лише пакети, що містять вказану IP-адресу джерела або призначення.

Щоб відфільтрувати лише DHCP-запити, в полі фільтрації введіть bootp або udp.port==68.

Щоб відфільтрувати лише запити WoL (Wake on LAN), в полі фільтрації введіть wol або wol.sync == ff:ff:ff:ff:ff:ff.

Повну інформацію про синтаксис фільтра відображення можна знайти за посиланням https://wiki.wireshark.org/DisplayFilters.

Численні приклади дампів мережевого трафіку можна знайти за посиланням https://wiki.wireshark.org/SampleCaptures.

Примітка

Програмне забезпечення Wireshark є кросплатформним. Версії для більшості UNIX-подібних систем, включаючи GNU/Linux, Solaris, FreeBSD, NetBSD, OpenBSD, Mac OS X і Windows, доступні на сайті Wireshark.