Бездротовий захист WPA3, OWE та WPA Enterprise

Алгоритми безпеки Wi-Fi, а саме WPA3-PSK, OWE, WPA/WPA2/WPA3-Enterprise та WPA3-192 Enterprise, реалізовано в KeeneticOS, починаючи з версії 3.1.

Конфігурація WPA3-192 Enterprise (Suite B) можлива лише для Keenetic Titan (KN-1811). Крім того, протоколи WPA3-PSK та OWE для з’єднань Wireless ISP наразі доступні лише для цієї моделі.

WPA3-PSK (Wi-Fi Protected Access, розроблений Wi-Fi Alliance та анонсований у 2018 році) — це алгоритм безпеки, який забезпечує захист даних у мережах Wi-Fi. Він належить до режиму WPA3-Personal, що входить до третьої версії набору протоколів WPA3. Новий протокол замінює WPA2, представлений у 2004 році. Основна ідея впровадження нового протоколу WPA3 полягає в усуненні концептуальних недоліків протоколу WPA2, зокрема для захисту від певних типів атак (Key Reinstallation Attacks, KRACK). Протокол WPA3 має вищий рівень безпеки, ніж WPA2.

WPA3 підтримує два режими роботи: WPA3-Personal та WPA3-Enterprise.

WPA3-Personal (WPA3-PSK) забезпечує 128-бітне шифрування даних, а WPA3-Enterprise (Suite B) пропонує 192-бітне шифрування даних.

OWE (Opportunistic Wireless Encryption) — це метод шифрування для підвищення безпеки та конфіденційності користувачів, які підключаються до відкритих (загальнодоступних) мереж Wi-Fi.

Будь ласка, перегляньте наступні посилання для отримання додаткової інформації про механізми безпеки WPA3 та OWE: WPA3, SAE, OWE.

Підказка

У версіях KeeneticOS до 3.4.3 ми рекомендуємо використовувати протокол безпеки мережі WPA2 для кращої сумісності з увімкненим роумінгом. В іншому випадку, в режимі WPA2+WPA3, пристрої можуть віддавати перевагу WPA3 і таким чином втрачати безшовні переходи. Підтримка FT (Fast Transition) у режимі WPA3 реалізована у версії 3.4.3 та вище.

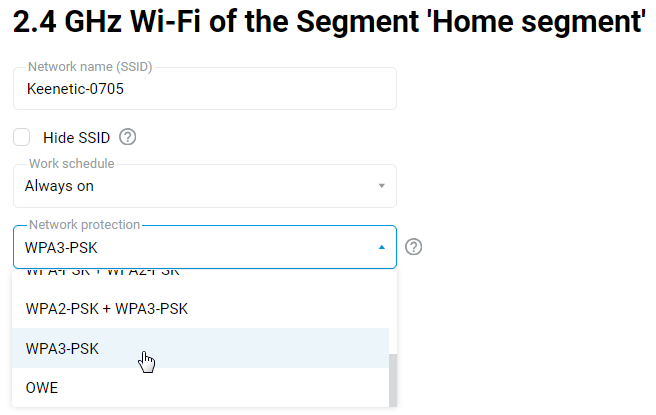

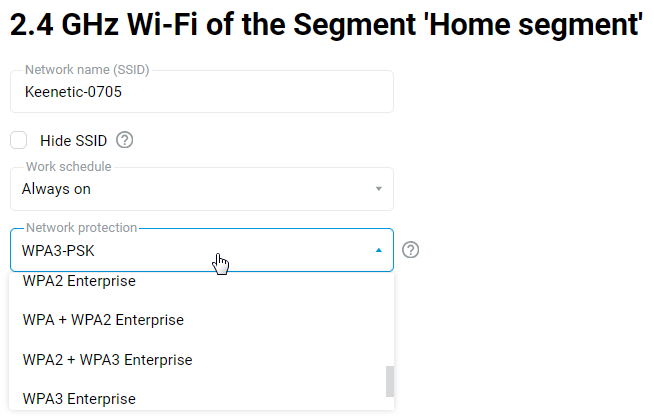

Налаштування WPA3-PSK та OWE доступне у веб-інтерфейсі маршрутизатора в налаштуваннях 'Бездротова мережа' для діапазонів 2.4 та 5 ГГц на сторінці 'Мої мережі та Wi-Fi'. Знайдіть спадне меню 'Захист мережі' та виберіть відповідний алгоритм для вашої мережі.

Важливо

Щоб використовувати нові механізми захисту мережі WPA3-PSK та OWE, підключений пристрій повинен підтримувати ці алгоритми в драйвері свого радіомодуля.

При використанні змішаного типу шифрування 'WPA2+WPA3' з деякими мобільними пристроями може спостерігатися зниження швидкості. Для отримання додаткової інформації зверніться до статті 'Що може спричинити зниження швидкості на деяких мобільних клієнтах під час роботи у змішаному режимі 'WPA2+WPA3'?'.

Вмикати змішаний режим WPA2+WPA3 слід лише в тому випадку, якщо ви впевнені, що всі пристрої домашньої мережі працюватимуть коректно в цьому режимі.

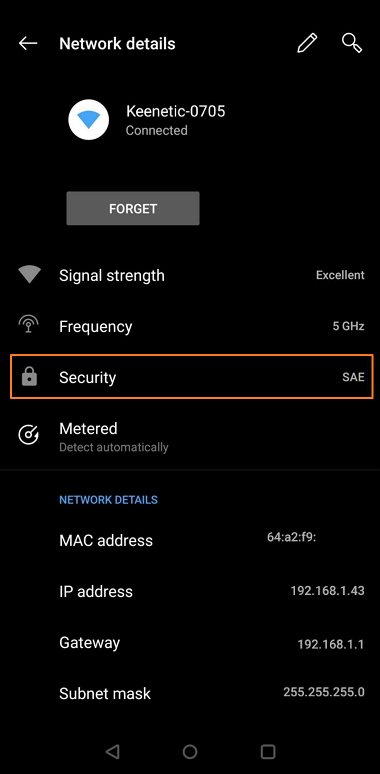

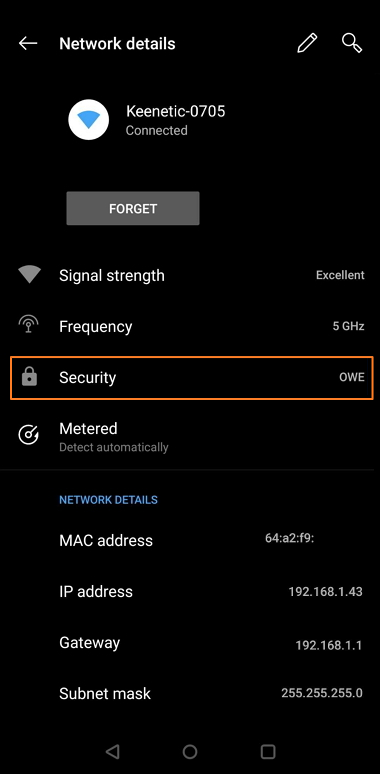

Нижче наведено кілька прикладів підключення на смартфоні Oneplus 6 (Android 9).

Захист мережі WPA3-PSK (SAE):

Захист відкритої мережі OWE:

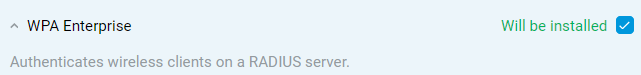

Щоб використовувати протоколи WPA Enterprise, потрібно встановити системний компонент 'WPA Enterprise'. Це можна зробити на сторінці 'Загальні налаштування системи', натиснувши 'Змінити набір компонентів'.

Після цього ви зможете налаштувати протоколи WPA Enterprise в налаштуваннях Wi-Fi.

Примітка

WPA3 забезпечує два режими роботи: WPA3-Personal та WPA3-Enterprise.

WPA3-Personal. Найважливішою зміною в протоколі WPA3 є використання нового методу Simultaneous Authentication of Equals (SAE), який забезпечує додатковий захист від атак грубої сили. SAE призначений для заміни простого методу обміну PSK (Pre-Shared Key), що використовується у WPA2. Мета SAE полягає в тому, щоб максимально захистити процес встановлення з’єднання від хакерських атак. SAE працює за припущенням рівноправності пристроїв. Будь-яка сторона може надіслати запит на підключення. Потім вони починають надсилати свою автентифікаційну інформацію незалежно, замість того, щоб просто обмінюватися повідомленнями по одному, як у методі обміну ключами PSK. SAE використовує спеціальний варіант встановлення з'єднання (dragonfly handshake), який використовує криптографію, щоб не дозволити зловмиснику вгадати пароль.

На додаток до вищесказаного, SAE використовує ідеальну пряму секретність (PFS) для додаткового підвищення безпеки, якого не було в PSK. Скажімо, зловмисник отримує доступ до зашифрованих даних, які маршрутизатор надсилає та отримує з Інтернету. Раніше зловмисник міг зберегти ці дані, а потім, якщо пароль було успішно підібрано, розшифрувати їх. З SAE новий пароль шифрування встановлюється з кожним новим з’єднанням, і якщо хакер проникне в мережу в певний момент, він зможе вкрасти пароль лише з даних, надісланих після цього моменту.

Метод автентифікації SAE детально описаний у стандарті IEEE 802.11-2016.

WPA3-Enterprise. Цей режим роботи призначений для використання в установах з найвищими вимогами до інформаційної безпеки та конфіденційності. WPA3-Enterprise (Suite B) забезпечує 192-бітне шифрування даних.

OWE (Opportunistic Wireless Encryption) — це розширення стандарту IEEE 802.11, подібне до SAE. OWE захищає дані, що передаються через незахищену мережу, шляхом їх шифрування. Користувачам не потрібно виконувати жодних додаткових дій або вводити паролі для підключення до мережі.

Багато атак, що відбуваються у відкритій мережі, класифікуються як пасивні. Коли до мережі підключається багато клієнтів, зловмисник може зібрати великий обсяг даних, просто фільтруючи інформацію, що проходить повз.

OWE використовує опортуністичне шифрування, визначене в RFC 8110, для захисту від пасивного прослуховування. Це також запобігає атакам з ін'єкцією пакетів, коли зловмисник намагається порушити роботу мережі, створюючи та передаючи спеціальні пакети даних, які виглядають як частина звичайної роботи мережі.