Приклади правил міжмережевого екрану

Для захисту вашої локальної мережі від атак і зловмисників з Інтернету в маршрутизаторах Keenetic за замовчуванням увімкнено міжмережевий екран. У більшості випадків налаштувань за замовчуванням достатньо для безпеки, і немає необхідності налаштовувати міжмережевий екран додатково. Але, якщо це необхідно для вирішення певних питань, будь-який маршрутизатор Keenetic надає гнучкі можливості для налаштування правил міжмережевого екрану.

У цій статті ми наведемо практичні приклади використання правил міжмережевого екрану в Keenetic.

Деяку теоретичну інформацію та детальний опис міжмережевого екрану в маршрутизаторах Keenetic можна знайти в статті How does a firewall work?.

Важливо

Міжмережевий екран не контролюватиме існуючу сесію, якщо сесія вже встановлена, а потім створюється правило міжмережевого екрану щодо трафіку в цій сесії. Правило набуде чинності після розриву поточної сесії — примусово або після закінчення її терміну дії.

Для коректної роботи новоствореного правила (для скидання поточних/активних з'єднань) ви можете вимкнути та знову ввімкнути відповідний мережевий інтерфейс на вашому Keenetic.

Розглянемо наступні приклади:

Заблокувати доступ до Інтернету лише для одного комп'ютера в локальній мережі

Дозволити певному локальному комп’ютеру доступ лише до одного вказаного вебсайту

Дозволити доступ до Інтернету з локальної мережі лише за вказаними протоколами (службами)

Блокування доступу до Keenetic з IP-адрес визначеної підмережі Інтернету або зовнішньої мережі

Блокувати певним хостам у локальній мережі доступ до вебінтерфейсу маршрутизатора

Дозволити маршрутизатору відповідати на ping-запити з Інтернету

Ми налаштуємо правила міжмережевого екрану через Keenetic вебінтерфейс. Ви можете зробити це на сторінці Міжмережевий екран.

Примітка

Щоб заблокувати доступ до Інтернету, ми визначимо протокол TCP у правилах міжмережевого екрану, оскільки Інтернет базується на протоколах передачі даних мережі TCP/IP.

Дозволити доступ до Інтернету лише для одного комп’ютера в локальній мережі та заблокувати доступ для всіх інших

У цьому прикладі вам потрібно створити два правила для інтерфейсу Домашня мережа.

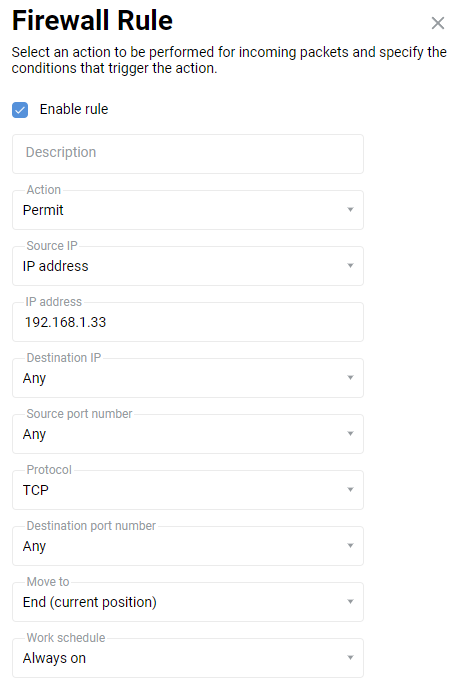

Спочатку ми створимо правило Дозволити, у якому ви визначите IP-адресу джерела (IP-адресу комп’ютера, якому буде дозволено доступ) і тип протоколу TCP.

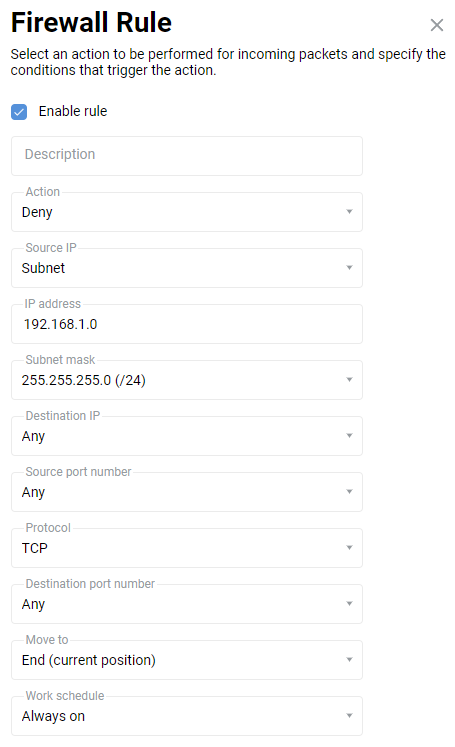

Потім ми створимо правило Заборонити, де визначимо IP-адресу джерела як підмережу (

192.168.1.0з маскою255.255.255.0) і тип протоколу TCP.

Важливо

Це правило слід налаштувати з комп’ютера, який має доступ до Інтернету. В іншому випадку після створення вищезгаданих правил ви втратите доступ до вебінтерфейсу Keenetic. Якщо це станеться, вручну призначте дозволену IP-адресу в налаштуваннях мережевого адаптера та підключіться до вебінтерфейсу.

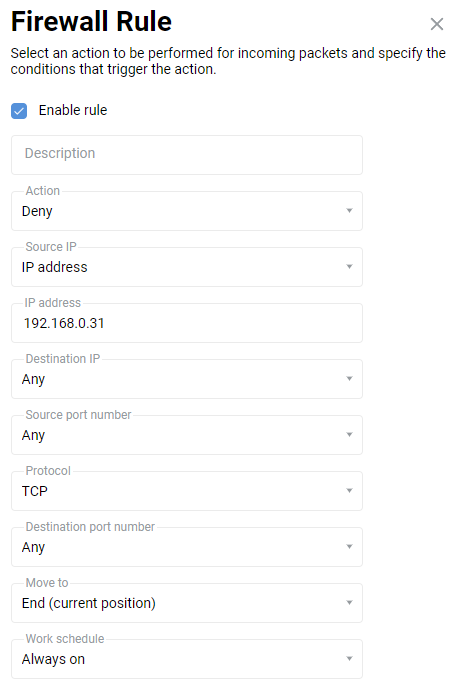

Заблокувати доступ до Інтернету лише для одного комп'ютера в локальній мережі

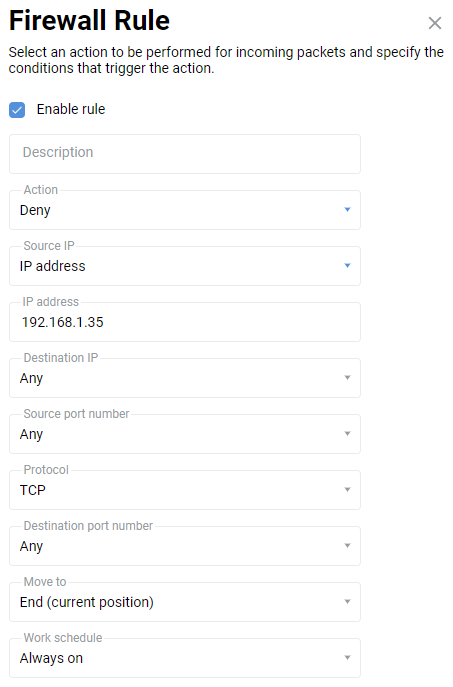

У цьому прикладі нам потрібно створити одне правило для Домашня мережа. Ми створимо правило Заборонити, де ми встановимо IP-адресу джерела (IP-адресу комп’ютера, доступ якому буде заборонено) і тип протоколу TCP.

Блокувати доступ до певного вебсайту з локальної мережі

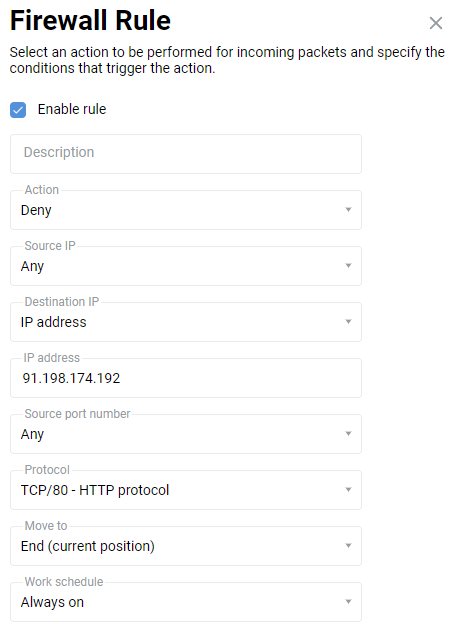

Цей приклад заблокує доступ усім комп’ютерам у локальній мережі до вебсайту Wikipedia wikipedia.org.

Важливо

Доменні імена не можна використовувати в налаштуваннях міжмережевого екрану маршрутизаторів Keenetic, можна встановлювати лише IP-адреси.

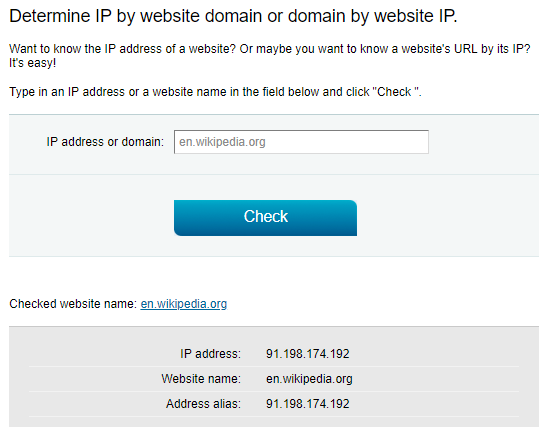

Перш ніж налаштовувати правила, вам потрібно дізнатися IP-адресу вебсайту, який ви хочете використовувати. Один сайт може мати кілька різних IP-адрес (зазвичай це стосується великих ресурсів, таких як amazon.com, google.com, facebook.com тощо).

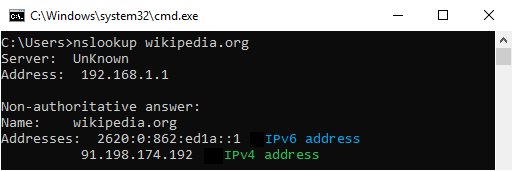

Перший спосіб дізнатися IP-адресу вебсайту – це скористатися спеціальною командою

nslookup <назва вебсайту>.Наприклад, у командному рядку операційної системи ми запустимо команду:

Результат наведеної вище команди дозволить вам побачити IP-адреси, за якими розташований вебсайт (у нашому прикладі wikipedia.org використовує лише одну IP-адресу,

91.198.174.192).Другий спосіб дізнатися IP-адресу вебсайту – скористатися одним зі спеціальних онлайн-сервісів (наприклад, 2ip.io). У спеціальному полі потрібно вказати назву вебсайту, який вас цікавить, і натиснути кнопку Перевірити. Після цього ви побачите всі IP-адреси, на яких працює вебсайт.

Тепер, коли у вас є IP-адреса вебсайту, ви можете почати створювати правила міжмережевого екрану.

Важливо

Вебсайти можуть працювати не тільки по HTTP, але й по HTTPS.

Оскільки вебсайт у цьому прикладі використовує одну IP-адресу, давайте створимо два правила для Домашня мережа для блокування трафіку за протоколами: одне для HTTP і одне для HTTPS. Створіть правила Заборонити, щоб вказати IP-адресу призначення (IP-адресу сайту, доступ до якого буде заборонено) і тип протоколу (HTTP та HTTPS).

Більше інформації можна знайти в статті Як заблокувати доступ до певного сайту.

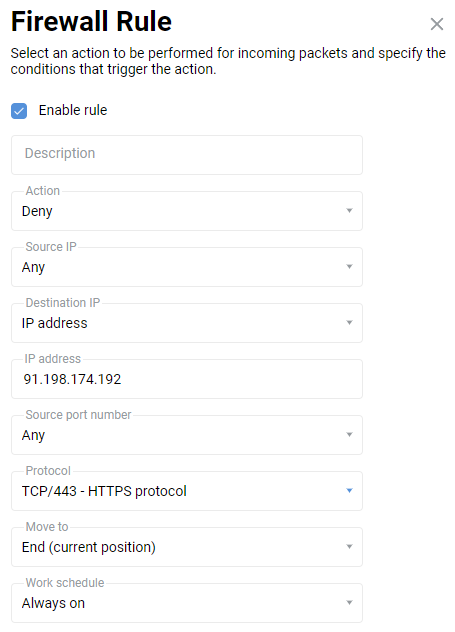

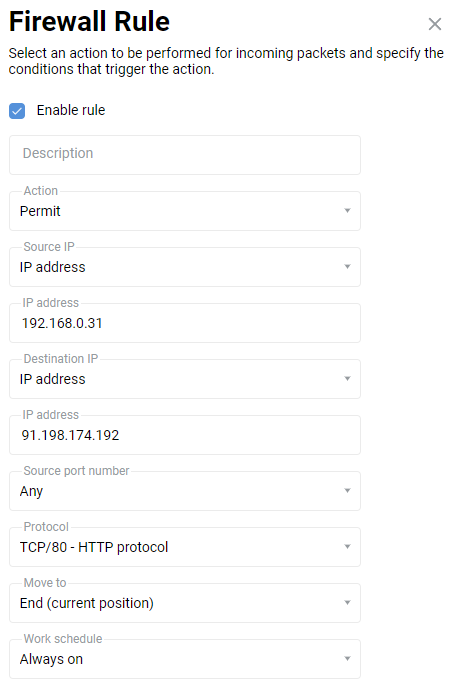

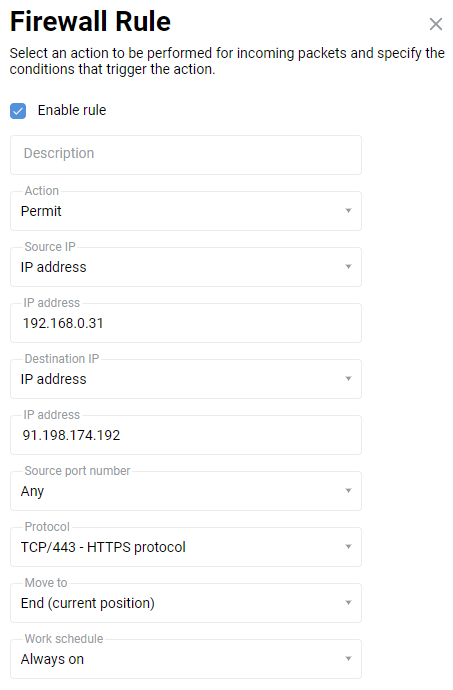

Дозволити певному локальному комп’ютеру доступ лише до одного вказаного вебсайту

У цьому прикладі давайте дозволимо локальному комп’ютеру з IP-адресою 192.168.0.31 доступ лише до вебсайту Wikipedia.org.

Доступ до інших сайтів Інтернету для цього комп’ютера буде заблоковано.

Спочатку знайдемо IP-адресу потрібного нам вебсайту. У нашому прикладі це

wikipedia.org, а його IP-адреса –91.198.174.192. Детальну інформацію про пошук IP-адреси вебсайту можна знайти в Прикладі 3 цієї інструкції.У цьому прикладі вам потрібно створити три правила для Домашня мережа. Спочатку ми створимо правило Дозволити, яке визначає IP-адресу джерела (IP-адресу комп’ютера, якому ви хочете дозволити доступ), IP-адресу призначення (IP-адресу вебсайту, до якого ви хочете дозволити доступ) та типи протоколів HTTP і HTTPS.

Потім ми створимо правило Заборонити, де ми вкажемо IP-адресу джерела (IP-адресу комп’ютера, якому буде заборонено доступ) і тип протоколу TCP (щоб заблокувати доступ до Інтернету).

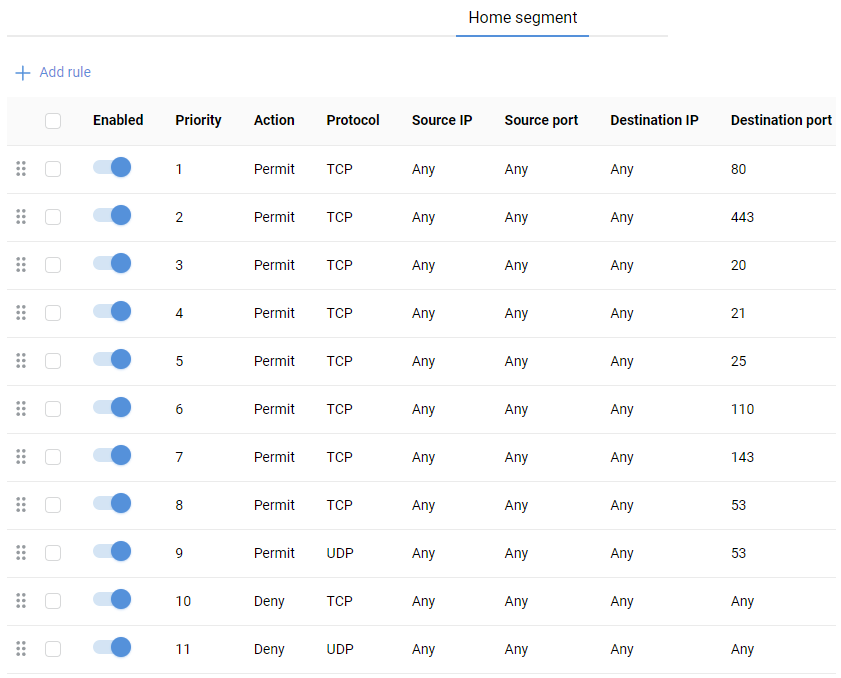

Дозволити доступ до Інтернету з локальної мережі лише за вказаними протоколами (службами)

Дозволимо локальним комп'ютерам доступ до Інтернету лише через HTTP, HTTPS, FTP, SMTP, POP3, IMAP, DNS і заблокуємо весь інший трафік.

У цьому прикладі вам потрібно створити правила для Домашня мережа. Перш за все, ми створимо правила Дозволити, де вкажемо значення Будь-який у полях IP-адреса джерела та IP-адреса призначення, а в полі Протокол виберемо зі списку необхідний тип протоколу (служби). Потім ми створюємо два правила Заборонити, де встановлюємо значення Будь-який у полях IP-адреса джерела та IP-адреса призначення, а в полі Протокол — значення TCP та UDP, щоб заблокувати доступ до Інтернету.

Важливо

Для коректної роботи Інтернету необхідно мати Службу доменних імен (

TCP/53,UDP/53), яка дозволяє перетворювати символічні імена сайтів/доменів в IP-адреси (і навпаки).У нашому прикладі ми маємо наступний набір правил міжмережевого екрану:

Дозволити дистанційне керування маршрутизатором Keenetic

Важливо

Доступ до маршрутизатора Keenetic (його вебінтерфейсу) із зовнішньої мережі (Інтернету) за замовчуванням заблоковано. Це реалізовано для безпеки пристрою та локальної мережі.

Доступ до пристрою з Інтернету можливий, якщо на зовнішньому інтерфейсі (WAN), через який маршрутизатор підключається до глобальної мережі, є публічна IP-адреса. Щоб отримати доступ до маршрутизатора з приватною IP-адресою, слід скористатися службою KeenDNS.

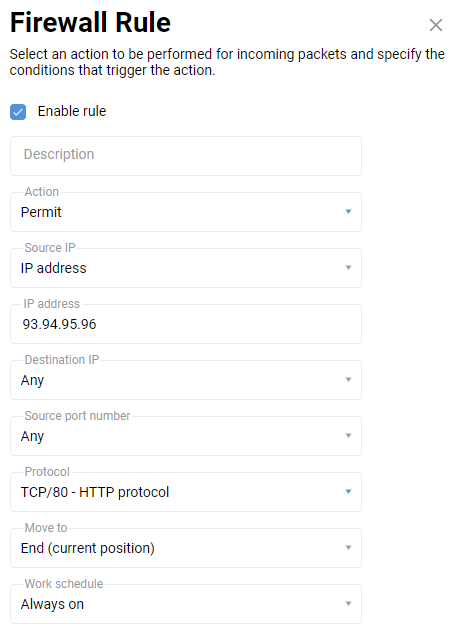

У цьому прикладі ми створимо правило міжмережевого екрану для забезпечення дистанційного керування маршрутизатором з Інтернету (зокрема, для підключення до вебінтерфейсу пристрою).

Ми також дозволимо ping-запити ICMP з Інтернету (це дозволить вам перевірити доступність пристрою в мережі).

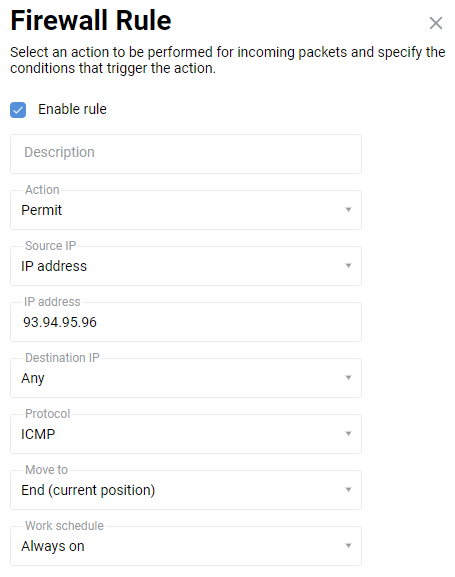

Для підвищення безпеки ми дозволимо дистанційне керування та ping із зовнішньої мережі лише з визначеної публічної IP-адреси (у нашому прикладі з IP-адреси

93.94.95.96).Важливо

Якщо ви використовуєте публічну IP-адресу, ми не рекомендуємо дозволяти доступ до вебінтерфейсу Keenetic та дозволяти ping-запити для всіх користувачів із публічної (глобальної) мережі.

У цьому прикладі нам потрібно створити правила для зовнішнього мережевого інтерфейсу Інтернет-провайдер. Це означає інтерфейс, через який ви отримуєте доступ до Інтернету (це може бути PPPoE, PPTP, USB LTE, Yota тощо).

Ми створимо правило Дозволити, де заповнимо поле IP-адреса джерела (публічна IP-адреса комп'ютера, якому буде дозволено доступ з Інтернету), а в полі Протокол виберемо TCP/80 (HTTP).

Потім ми створимо подібне правило, але для протоколу ICMP (для утиліти ping).

Таким чином, пінгування маршрутизатора Keenetic (через ICMP) і доступ до його вебінтерфейсу (через HTTP) будуть можливі з Інтернету тільки з певної IP-адреси.

Важливо

У веббраузері вам потрібно використовувати публічну WAN IP-адресу Keenetic у глобальній мережі для доступу до його вебінтерфейсу (ви можете побачити її у вебінтерфейсі Keenetic на стартовій сторінці Системний монітор на інформаційній панелі Інтернет в рядку IP-адреса). Адреса в браузері повинна починатися з

http://, тобтоhttp://IP-адреса (наприклад, http://89.88.87.86).Блокування доступу до Keenetic з IP-адрес визначеної підмережі Інтернету або зовнішньої мережі

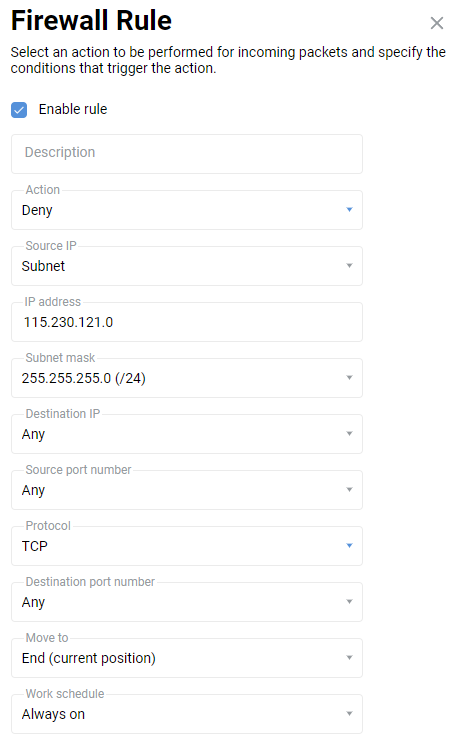

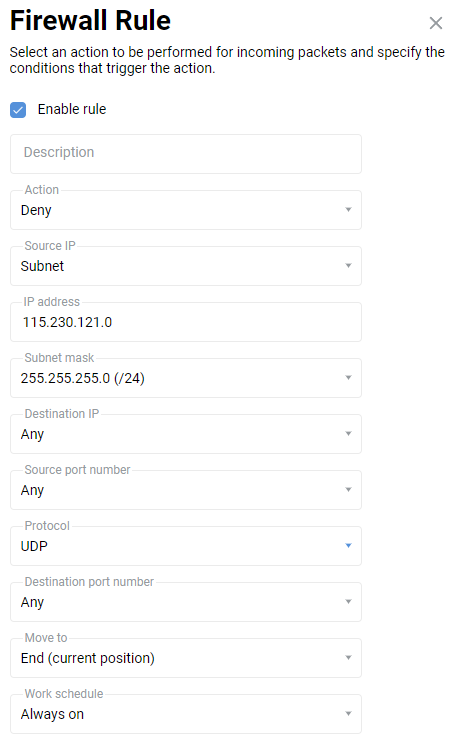

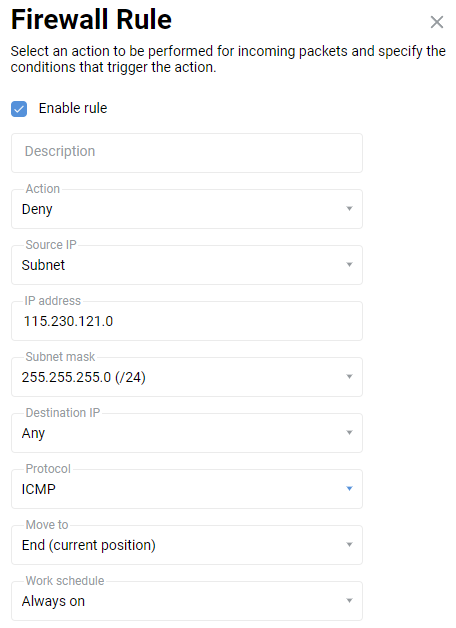

Уявіть, що ви виявили часті спроби доступу (атаки) до WAN-порту маршрутизатора з невідомих IP-адрес з Інтернету. Наприклад, спроби підключення надходять з різних IP-адрес, але всі вони належать до однієї підмережі

115.230.121.x.У цьому випадку на зовнішньому інтерфейсі Keenetic Інтернет-провайдер (або іншому, через який здійснюється доступ до Інтернету) необхідно заблокувати доступ до WAN-порту для IP-адрес підмережі

115.230.121.x.Створимо правила Заборонити для TCP/UDP/ICMP, де ми повинні встановити значення Підмережа як IP-адреса джерела та вказати адресу підмережі та маску. При використанні маски підмережі з префіксом

/24 (255.255.255.0)IP-адреса підмережі повинна закінчуватися на0(у цьому прикладі це115.230.121.0).

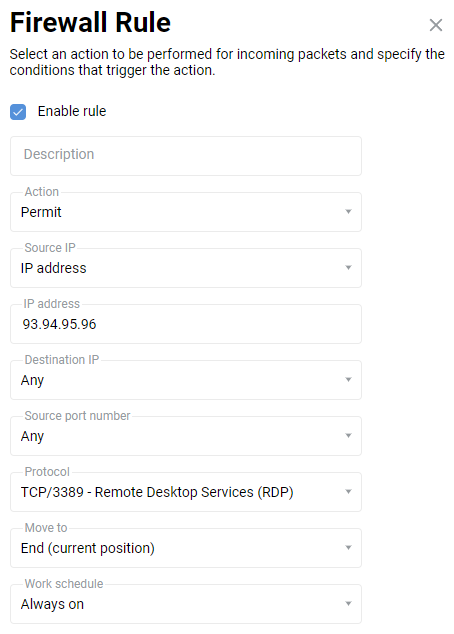

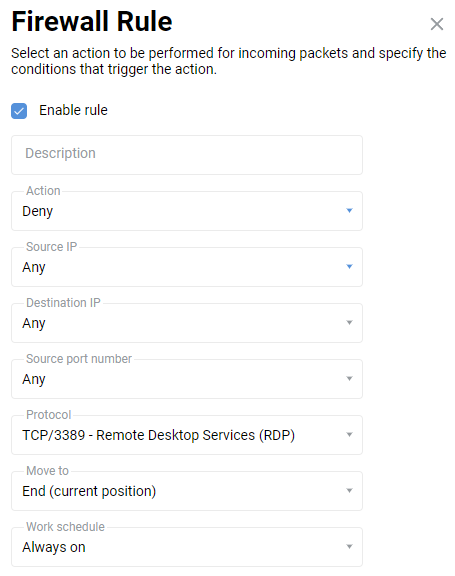

Дозволити доступ по RDP лише з певної зовнішньої IP-адреси

Припустимо, що маршрутизатор Keenetic використовує правило переадресації портів, щоб дозволити підключення з Інтернету до домашнього комп’ютера через RDP (TCP/3389). Однак у цьому випадку порт буде відкритий для будь-якої IP-адреси з Інтернету. З міркувань безпеки рекомендується дозволити доступ по RDP лише з певної зовнішньої IP-адреси. Це можна зробити за допомогою правил міжмережевого екрану на зовнішньому інтерфейсі, через який здійснюється доступ до Інтернету.

Створіть правило Дозволити для доступу з певної IP-адреси на TCP- порт 3389, а потім створіть правило Заборонити для всіх IP-адрес на TCP-порт 3389.

У нашому прикладі дозволено підключення лише з публічної IP-адреси

93.94.95.96.

Важливо

Якщо ви налаштували зіставлення портів призначення в правилі переадресації (наприклад, з

4389на3389), у правилі міжмережевого екрану ви повинні вказати фактичний номер порту призначення, який використовується на сервері в локальній мережі, тобто3389.Блокувати певним хостам у локальній мережі доступ до вебінтерфейсу маршрутизатора

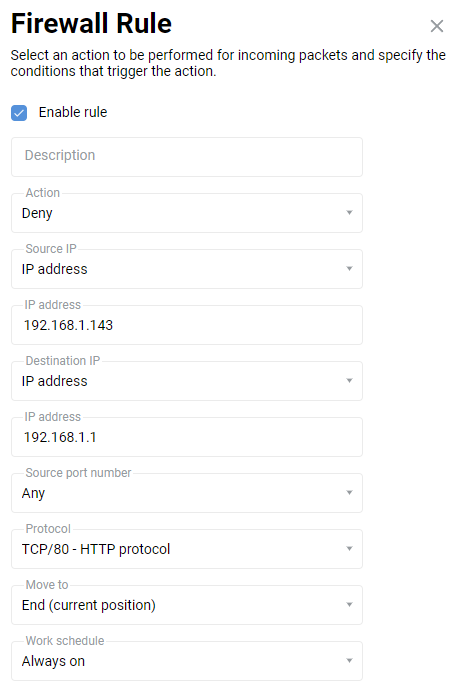

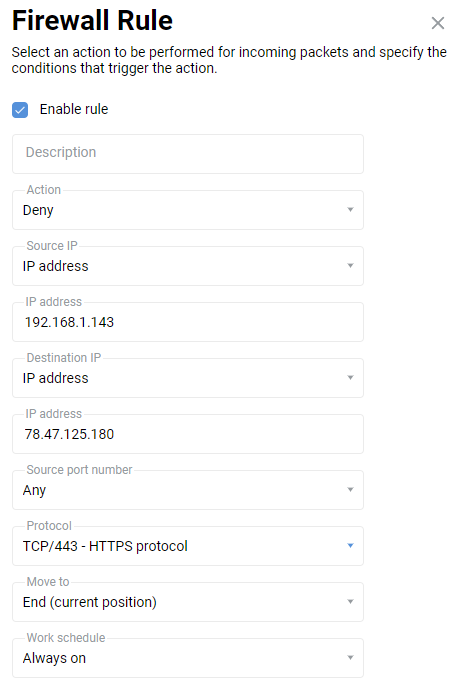

Якщо вам потрібно заблокувати доступ до вебінтерфейсу Keenetic за адресою 192.168.1.1 та my.keenetic.net для деяких пристроїв у вашій локальній мережі, ви можете зробити це за допомогою правил міжмережевого екрану Заборонити, створених на інтерфейсі LAN (яким за замовчуванням є інтерфейс Домашня мережа).

Розглянемо приклад блокування доступу до вебінтерфейсу маршрутизатора для пристрою з IP-адресою

192.168.1.143.

У нашому прикладі ми додали два правила Заборонити. Адреса джерела — це IP-адреса хоста локальної мережі, якому ми хочемо заблокувати доступ до вебінтерфейсу маршрутизатора. Зауважте, що в правилі заборони доступу до

192.168.1.1порт призначення має бути встановлений на TCP/80, а в правилі Заборонити доступ до my.keenetic.net, адресою призначення має бути78.47.125.180(це IP, пов’язана з доменним іменем my.keenetic.net) і порт TCP/443 (оскільки доступ до доменного імені автоматично перенаправляється на протокол HTTPS).Ми показали приклад блокування доступу одного хоста до вебінтерфейсу маршрутизатора з локальної мережі, але аналогічно можна створити правила для інших хостів.

Дозволити маршрутизатору відповідати на ping-запити з Інтернету

За замовчуванням маршрутизатор має заблоковану можливість пінгувати свій WAN-інтерфейс з Інтернету (це зроблено для додаткової безпеки).

Важливо

Пінгування маршрутизатора з Інтернету можливе лише за наявності публічної IP-адреси на зовнішньому інтерфейсі.

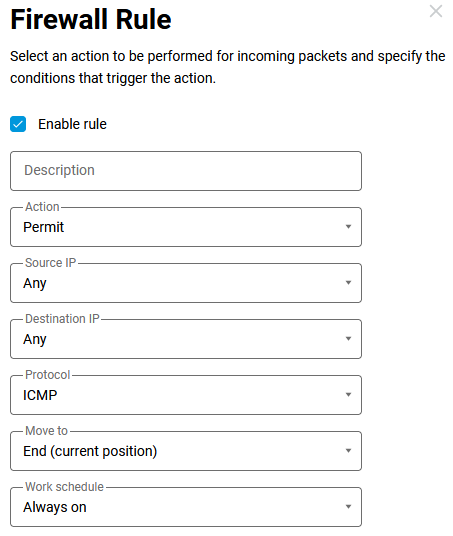

Щоб дозволити відповіді на ping-запити з Інтернету, потрібно створити відповідне правило в налаштуваннях міжмережевого екрану.

Виберіть WAN-інтерфейс, через який здійснюється підключення до Інтернету. Якщо ви використовуєте тунельне з’єднання (PPTP, PPPoE, L2TP), вам потрібно вказати саме його.

Натисніть Додати правило, щоб створити нове правило міжмережевого екрану.

У полі Дія встановіть Дозволити. У полях IP-адреса джерела та IP-адреса призначення вкажіть Будь-який, щоб дозволити ping-запити з будь-якого хоста. У полі Протокол виберіть ICMP, оскільки ping використовує протокол ICMP. Збережіть правило.

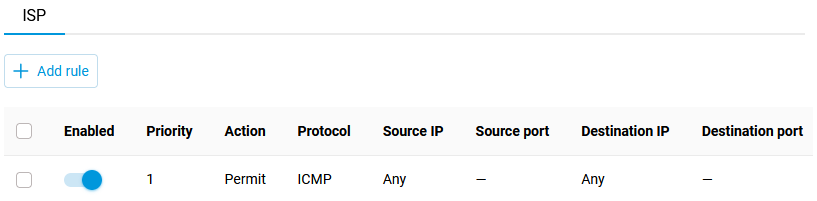

У нашому прикладі було створено правило для інтерфейсу Інтернет-провайдер. Після цих налаштувань маршрутизатор буде відповідати на ping-запити з Інтернету.

Примітка

Питання: Чи можна заблокувати трафік між двома хостами в локальній мережі за допомогою правил Міжмережевого екрану?

Відповідь: Міжмережевий екран не може блокувати трафік між двома хостами в одній локальній мережі, оскільки хости знаходяться в одному сегменті, і зв'язок між ними відбувається на другому рівні моделі OSI. Міжмережевий екран працює на

рівні 3моделі OSI.Трафік можна заблокувати лише між хостами в різних сегментах мережі – увімкнувши функцію

isolate-private(блокує весь зв’язок між сегментами) або використовуючи окремі правила Міжмережевого екрану, блокуючи доступ лише для деяких хостів.