Сервер OpenConnect VPN

Починаючи з версії KeeneticOS 4.2.1, було додано VPN-сервер і клієнт OpenConnect, що дозволяє користувачам налаштовувати віддалене SSL VPN-з'єднання з Keenetic маршрутизатором.

Цей тип VPN є своєрідним, оскільки він використовує протоколи безпеки SSL/TLS, які дозволяють безпечну передачу даних через трафік HTTPS. Тип підключення OpenConnect є сумісним аналогом Cisco AnyConnect. OpenConnect VPN — це простий засіб віддаленого доступу до локальної мережі маршрутизатора, що дозволяє користувачам безпечно працювати з будь-якої точки Інтернету, легко проходячи через NAT і брандмауери ISP.

Важливо

Перевагою тунелю OpenConnect VPN є його здатність працювати через хмару. Він дозволяє встановити з'єднання між клієнтом і сервером, навіть якщо з обох сторін використовуються приватні IP-адреси (цю функцію також має SSTP VPN). Інші VPN-сервери вимагають наявності публічної IP-адреси. Передача даних у тунелі використовує трафік HTTPS (TCP/443). Оскільки VPN-сервер OpenConnect працює через хмарні сервери Keenetic, його швидкість залежить від кількості хмарних користувачів та їхньої активності.

Для підключення до сервера OpenConnect вам потрібно буде встановити додаткові програми та застосунки в Windows, iOS та Android. Keenetic маршрутизатор сам може виступати в ролі клієнта OpenConnect. Більше інформації надано у статтях Підключення до OpenConnect VPN з Android та VPN-клієнт OpenConnect.

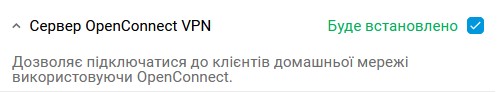

Щоб налаштувати сервер, необхідно встановити компонент VPN-сервер OpenConnect. Ви можете зробити це на сторінці Параметри системи в розділі KeeneticOSОновлення та параметри компонентів, натиснувши Змінити набір компонентів.

Як тільки це буде зроблено, перейдіть до сторінки Додатки. Тут ви побачите плитку Сервер OpenConnect VPN.

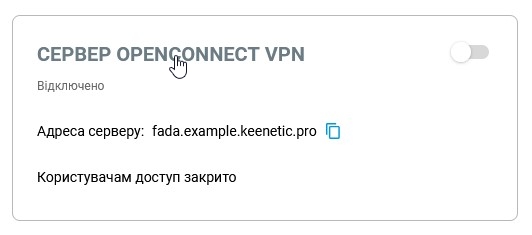

Для роботи сервера маршрутизатор має бути попередньо зареєстрований у хмарному сервісі KeenDNS, та отримати ім'я з домену keenetic.link, keenetic.pro або keenetic.name, що підтримує роботу з сертифікатом безпеки SSL. В іншому випадку клієнт, що підключається до сервера, не зможе встановити довірене HTTPS-з’єднання. Щоб дізнатися, як зареєструвати ім’я KeenDNS, див. статтю Сервіс KeenDNS.

Для підключення до VPN-сервера автоматично буде згенеровано доменне ім'я 4-го рівня маршрутизатора; воно буде вказано в полі Адреса сервера і буде виглядати так ****.*****.keenetic.* (У нашому прикладі це 9413.*****.keenetic.pro). Саме цю адресу вам доведеться ввести в налаштуваннях VPN-клієнта для підключення до сервера.

Тепер перейдемо безпосередньо до конфігурації сервера VPN.

На сторінці Додатки натисніть посилання Сервер OpenConnect VPN.

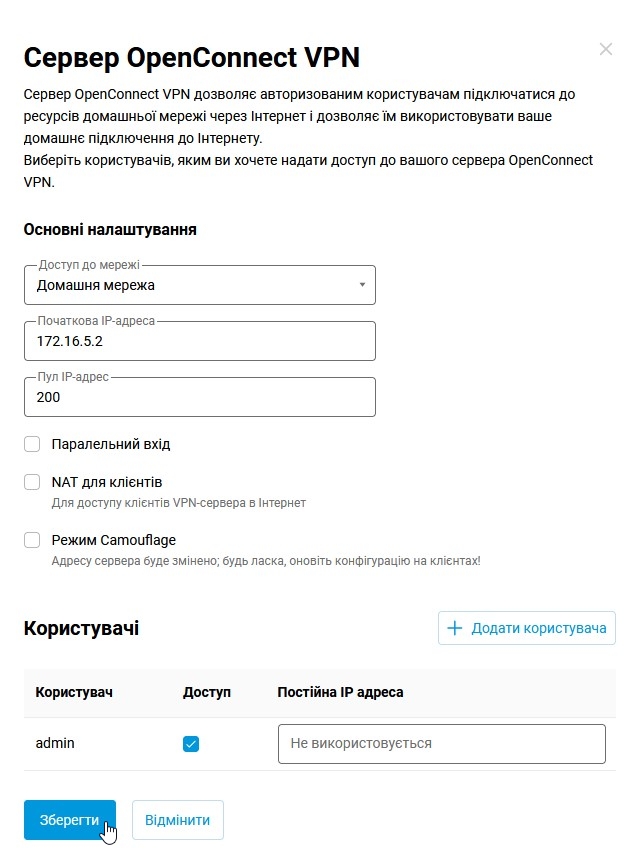

У основних налаштуваннях за замовчуванням в Доступ до мережі вибрано Домашня мережа. При необхідності можна вказати сегмент, відмінний від Домашньої мережі. В цьому випадку через VPN тунель буде доступ до зазначеного сегмента.

Загальну кількість можливих одночасних з'єднань можна встановити, налаштувавши розмір пулу IP-адрес. Як і початкову IP-адресу, цей параметр не слід змінювати без потреби.

Важливо

Якщо Початкова IP-адреса потрапляє в мережевий діапазон сегмента, зазначеного в полі Доступ до мережі, вмикається функція ARP Proxy, що дозволяє отримати доступ до такого VPN-клієнта із зазначеного локального сегмента. Наприклад, якщо в полі Доступ до мережі встановлено Домашня мережа 192.168.1.0 з маскою 255.255.255.0 і налаштуваннями серверу DHCP: Початкова IP-адреса: 192.168.1.33, Пул IP-адрес: 120, Ви можете встановити для VPN-сервера Початкову IP-адресу 192.168.1.154, яка потрапляє в діапазон 192.168.1.1.1–192.168.1.254, і мати доступ з Домашньої мережі до клієнтів VPN сервера нарівні з доступом до локальних клієнтів.

Паралельний вхід — це налаштування дозволяє встановлення декількох одночасних з'єднань з сервером за допомогою однакових облікових даних. Це не рекомендований сценарій через знижену безпеку та незручний моніторинг. Однак для початкової конфігурації або випадків, коли ви хочете дозволити тунелі з декількох пристроїв одного користувача, опцію можна залишити увімк неною.

Важливо

Якщо опція Паралельний вхід вимкнена, є можливість призначити статичну IP-адресу для клієнтів. Ви можете зробити це на сторінці конфігурації сервера VPN у секції Користувачі.

За замовчуванням опція NAT для клієнтів у налаштуваннях сервера вимкнена. Цей параметр використовується для доступу клієнтів VPN-сервера до Інтернету. У випадку хмарного доступу (налаштування служби KeenDNS) ми рекомендуємо не використовувати налаштування NAT для клієнтів, оскільки пропускна здатність тунелю хмарного з’єднання може бути нижчою, ніж пропускна здатність інтернет-з’єднання сервера або клієнта.

Camouflage mode забезпечує додаткову безпеку підключення OpenConnect VPN від віддаленого сканування доступних сервісів.

У розділі Користувачі виберіть облікові записи користувачів, яким ви хочете дозволити доступ до сервера OpenConnect та до локальної мережі. Тут ви також можете додати нового користувача, вказавши ім'я та пароль. У цьому прикладі доступ надається обліковому запису адміністратора маршрутизатора (admin).

Після налаштування сервера VPN встановіть перемикач на Увімкнено.

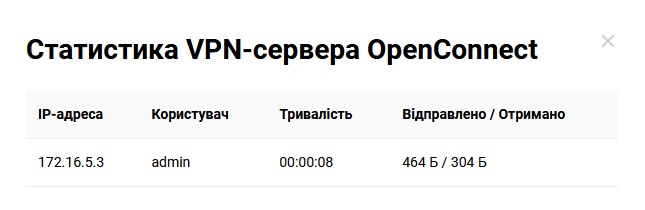

Статистика підключення дозволяє переглядати стан з'єднання та додаткову інформацію про активні сеанси.

Якщо ви хочете організувати клієнтський доступ не тільки до локальної мережі VPN-сервера, але й у зворотному напрямку, тобто від мережі сервера VPN до віддаленої мережі VPN-клієнта, щоб забезпечити обмін даними між двома сторонами тунелю VPN, зверніться до інструкцій Routing networks over VPN.

Примітка

Для підключення до сервера в якості клієнта можна використовувати:

Keenetic маршрутизатор — VPN-клієнт OpenConnect;

Мобільний пристрій з Android — Підключення до OpenConnect VPN з Android;

ПК з Windows — Connecting to an OpenConnect VPN server from Windows.